साइबर सुरक्षा या सूचना प्रौद्योगिकी सुरक्षा कंप्यूटर, नेटवर्क, प्रोग्राम और डेटा को अनधिकृत पहुंच या हमलों से बचाने की तकनीक है जिसका उद्देश्य साइबर-भौतिक प्रणालियों और महत्वपूर्ण सूचना बुनियादी ढांचे का शोषण करना है ।

साइबर सुरक्षा एक जटिल मुद्दा है जो कई डोमेन से जुड़ा है और इसके लिए बहुआयामी, बहुस्तरीय पहल और प्रतिक्रियाओं की आवश्यकता है। यह सरकारों के लिए एक चुनौती साबित हुआ है क्योंकि विभिन्न डोमेन आमतौर पर मंत्रालयों और विभागों के साइलो के माध्यम से प्रशासित होते हैं। खतरों की अल्पविकसित और व्यापक प्रकृति और ठोस अपराधियों की अनुपस्थिति में पर्याप्त प्रतिक्रिया तैयार करने में असमर्थता के कारण यह कार्य और भी कठिन हो गया है।

इंटरनेट के उपयोग में वृद्धि का मतलब यह है कि हालांकि इंटरनेट और साइबरस्पेस में निहित खतरे और कमजोरियां कमोबेश पहले जैसी ही बनी हुई हैं, उपयोगकर्ताओं की संख्या में वृद्धि के साथ व्यवधान की संभावना भी तेजी से बढ़ी है। हालाँकि इस तरह के व्यवधानों से अभी तक दुनिया भर में स्थायी या गंभीर क्षति नहीं हुई है, लेकिन वे अपनी सुरक्षा के संदर्भ में साइबरस्पेस की सुरक्षा और स्थिरता में सुधार के उपाय शुरू करने के लिए संबंधित अधिकारियों के लिए एक चेतावनी के रूप में काम करते हैं। डिजिटल इंडिया कार्यक्रम पर सरकार का जोर साइबर सुरक्षा को पहले से कहीं अधिक महत्वपूर्ण बनाता है। सोशल मीडिया प्रौद्योगिकी के अदम्य ब्रह्मांड के एक और पहलू का प्रतिनिधित्व करता है, जो राष्ट्रीय सुरक्षा के लिए जोखिमों की प्रकृति के बारे में हमारी पारंपरिक समझ का लगातार परीक्षण कर रहा है।

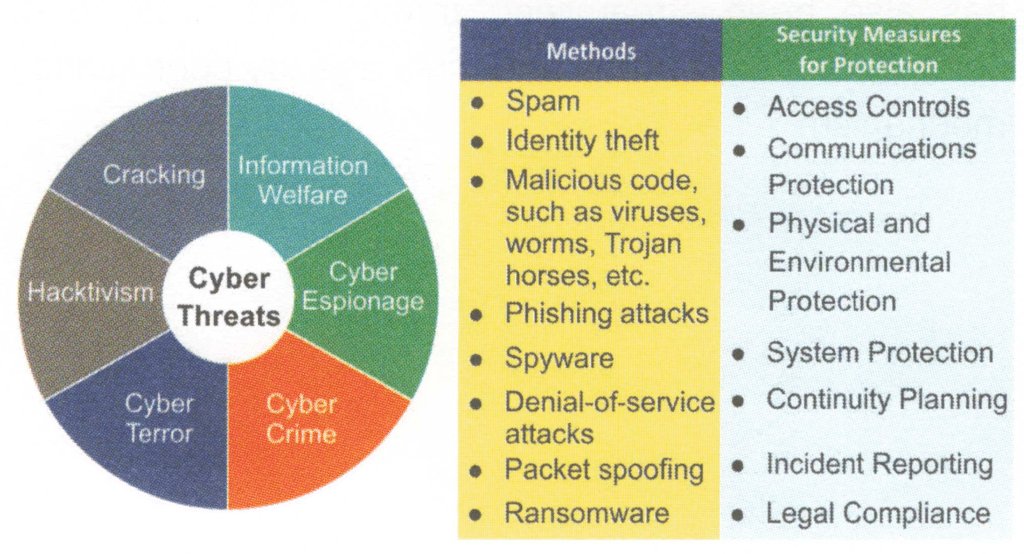

साइबर खतरे के प्रकार

साइबर खतरों को अपराधियों और उनके उद्देश्यों के आधार पर चार समूहों में विभाजित किया जा सकता है:

- साइबर अपराध

- साइबर आतंकवाद

- सायबर युद्ध

- साइबर जासूसी

साइबर हमलावर इन कृत्यों को अंजाम देने के लिए साइबरस्पेस में कई कमजोरियों का उपयोग करते हैं। वे मैलवेयर के उपयोग के माध्यम से सॉफ़्टवेयर और हार्डवेयर डिज़ाइन की कमज़ोरियों का फायदा उठाते हैं।

हैकिंग संरक्षित कंप्यूटर सिस्टम की सुरक्षा में सेंध लगाने और उनके कामकाज में हस्तक्षेप करने का एक सामान्य तरीका है । पहचान की चोरी भी आम है. खतरों और कमजोरियों का दायरा और प्रकृति हर गुजरते दिन के साथ बढ़ती जा रही है।

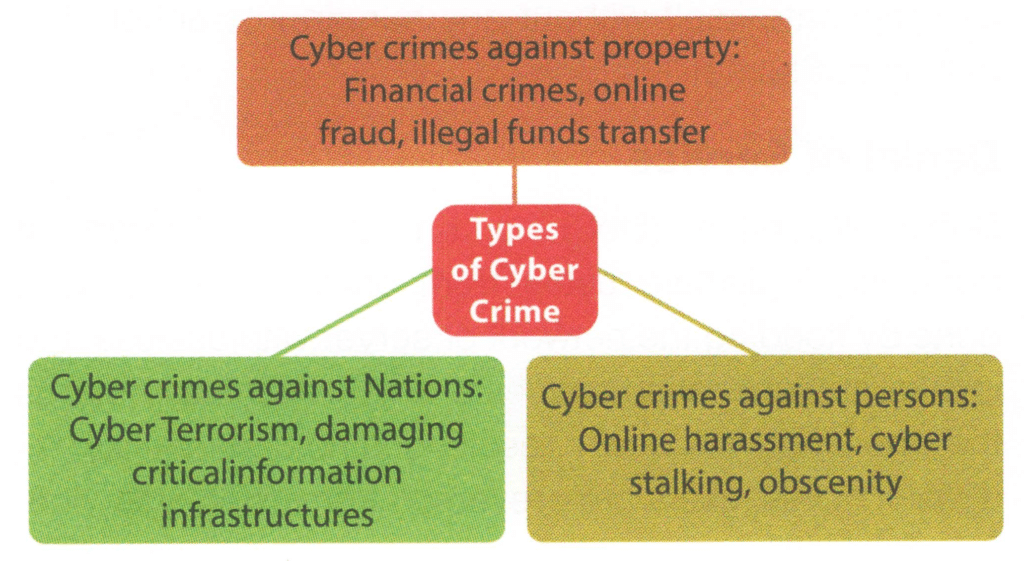

साइबर अपराध

“सूचना और संचार प्रौद्योगिकियों का विकास और इंटरनेट का बढ़ता उपयोग अपराधियों के लिए नए अवसर पैदा करता है और अपराध की वृद्धि को सुविधाजनक बनाता है।” -सल्वाडोर घोषणा, संयुक्त राष्ट्र

साइबर अपराध असामाजिक और आर्थिक दोनों प्रकार की घटना है। साइबर अपराध पर कन्वेंशन जिसे बुडापेस्ट कन्वेंशन के नाम से जाना जाता है, पहली अंतर्राष्ट्रीय संधि है जो राष्ट्रीय कानूनों को सुसंगत बनाकर, जांच तकनीकों में सुधार और राष्ट्रों के बीच सहयोग बढ़ाकर इंटरनेट और कंप्यूटर अपराध को संबोधित करने की मांग करती है।

साइबर अपराध एक ऐसा अपराध है जो कंप्यूटर को अपने कमीशन के प्राथमिक साधन के रूप में उपयोग करता है और इसमें कोई भी अवैध गतिविधि भी शामिल है जो सबूतों के भंडारण के लिए कंप्यूटर का उपयोग करती है।

साइबर अपराध वैश्विक आयाम वाला अपराध है। साइबर अपराध से निपटने और उसे रोकने के लिए, साइबर अपराधियों के अपराधीकरण के लिए एक कानूनी ढांचा समय की मांग है। उचित जांच और अभियोजन के परिणामस्वरूप साइबर अपराधों पर प्रभावी प्रतिक्रिया हो सकती है। भारत में, सूचना प्रौद्योगिकी अधिनियम, 2000 और इसके संबंधित नियम, मुख्य रूप से साइबर अपराधों से निपटने के तरीके प्रदान करते हैं। यह ध्यान रखना दिलचस्प है कि अभिव्यक्ति

‘साइबर अपराध’ को सूचना प्रौद्योगिकी अधिनियम, 2000 द्वारा परिभाषित नहीं किया गया है, जो भारतीय दंड संहिता के साथ साइबर अपराध से संबंधित मामलों को संबोधित करता है। हालाँकि, अधिनियम इलेक्ट्रॉनिक डेटा इंटरचेंज और इलेक्ट्रॉनिक संचार के अन्य माध्यमों, जिन्हें आमतौर पर “इलेक्ट्रॉनिक कॉमर्स” कहा जाता है, के माध्यम से किए गए लेनदेन के लिए कानूनी मान्यता प्रदान करता है।

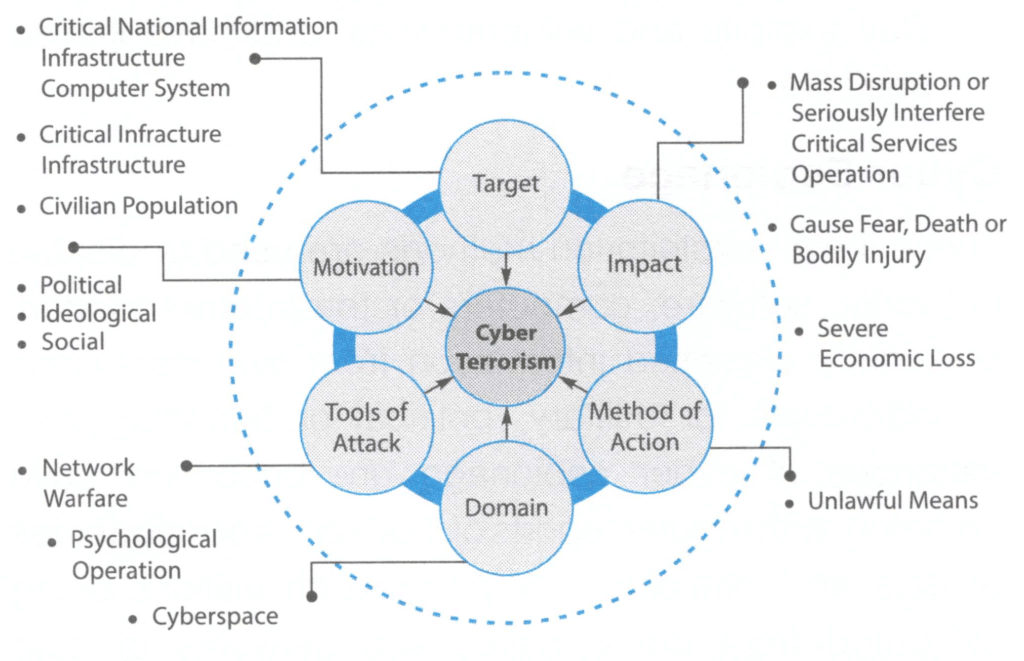

साइबर आतंकवाद

साइबर आतंकवाद, जिसे इलेक्ट्रॉनिक आतंकवाद या सूचना युद्ध के रूप में भी जाना जाता है, को इंटरनेट आतंकवाद के किसी भी कार्य के रूप में परिभाषित किया जा सकता है जिसमें जानबूझकर और बड़े पैमाने पर हमले और कंप्यूटर वायरस का उपयोग करके कंप्यूटर नेटवर्क में व्यवधान, या व्यक्तियों, सरकारों पर हमला करने के लिए मैलवेयर का उपयोग करके भौतिक हमले शामिल हैं। संगठन. जबकि साइबर अपराध अक्सर आर्थिक लाभ से प्रेरित होता है, और हैकिंग, या इंटरनेट बर्बरता, साइबर आतंकवाद, अक्सर हैकर के अहंकार को संतुष्ट करने के लिए किया जाता है, साइबर आतंक को एक विचारधारा से बढ़ावा मिलता है।

आतंकवाद का लक्ष्य पीड़ितों के मन में आतंक की भावना पैदा करना है। इसी तरह, साइबर आतंकवादी अपनी गतिविधियों में सबसे आगे क्षति और विनाश के लक्ष्य को लेकर काम करते हैं। साइबर आतंकवाद हमें उन कमजोर बिंदुओं पर सबसे अधिक खतरा पहुंचाता है जहां हमारी भौतिक और आभासी दुनिया मिलती है। जैसे-जैसे अधिक से अधिक नागरिक और सैन्य बुनियादी ढांचे “इंटरनेट ऑफ थिंग्स” के माध्यम से विभिन्न हद तक कम्प्यूटरीकृत हो जाते हैं, साइबर आतंकवादी हमलों की संभावना काफी बढ़ जाती है।

ईरान में, स्टक्सनेट वायरस ने दुनिया को साबित कर दिया कि मैलवेयर संक्रमण उनकी परमाणु सुविधाओं के संचालन को बाधित करने में सक्षम हैं। यूक्रेन में, उनके ऊर्जा प्रदाता पर साइबर हमलों के परिणामस्वरूप जानबूझकर ब्लैकआउट किया गया। वर्तमान में, साइबर आतंकवादी समूह साइबर आतंक के बजाय वित्तीय साइबर-अपराध के माध्यम से अधिक लाभ प्राप्त करना चाहते हैं। हालाँकि, इन वित्तीय लाभों का उपयोग काफी अनुभव वाले पेशेवर हैकरों को काम पर रखने के माध्यम से बड़े साइबर आतंकवादी अभियानों के भुगतान के लिए किया जा सकता है।

सरकार ने आतंकवादी-संबंधी गतिविधियों के लिए साइबरस्पेस के उपयोग का मुकाबला करने के लिए कई उपाय किए हैं, खासकर नवंबर 2008 में मुंबई में आतंकवादी हमले के बाद। संसद ने साइबर आतंकवाद और साइबर पर अतिरिक्त जोर देने के साथ आईटी अधिनियम में संशोधन पारित किया है। इन खतरों को ध्यान में रखते हुए अपराध, मौजूदा धाराओं में कई संशोधन और नई धाराएं जोड़ी गईं।

हैक्टिविज़्म

हैक्टिविज़्म किसी सामाजिक या राजनीतिक संदेश को व्यक्त करने के प्रयास में किसी वेबसाइट या कंप्यूटर नेटवर्क को हैक करने की क्रिया है। जो व्यक्ति हैक्टिविज्म का कार्य करता है उसे हैक्टिविस्ट के रूप में जाना जाता है। एक दुर्भावनापूर्ण हैकर के विपरीत, जो निजी जानकारी चुराने या अन्य नुकसान पहुंचाने के इरादे से कंप्यूटर को हैक करता है, हैकटिविस्ट राजनीतिक या सामाजिक कारणों को उजागर करने के लिए विघटनकारी गतिविधियों के समान रूपों में संलग्न होते हैं। हैक्टिविज्म के लिए, हैक्टिविज्म सविनय अवज्ञा का अभ्यास करने के लिए एक इंटरनेट सक्षम रणनीति है। हैक्टिविज्म के कृत्यों में वेबसाइट विरूपण, सेवा से इनकार हमले (डीओएस), रीडायरेक्ट, वेबसाइट पैरोडी, सूचना चोरी, वर्चुअल तोड़फोड़ और वर्चुअल सिट-इन शामिल हो सकते हैं।

सायबर युद्ध

साइबर युद्ध किसी शत्रु के कंप्यूटर और सूचना प्रणाली पर राजनीति से प्रेरित हमले के रूप में शुरू किया गया कोई आभासी संघर्ष है। इंटरनेट के माध्यम से किए गए ये हमले नेटवर्क, वेबसाइटों और सेवाओं को कमजोर करने के लिए वर्गीकृत डेटा को चुराने या बदलने के द्वारा वित्तीय और संगठनात्मक प्रणालियों को अक्षम कर देते हैं। साइबर युद्ध को साइबर युद्ध या सूचना युद्ध के नाम से भी जाना जाता है। दुनिया भर में साइबर हमले बढ़ गए हैं क्योंकि:

- इसे राष्ट्रों के बीच द्वंद्व का एक वैध तरीका माना जा रहा है।

- साइबरस्पेस युद्ध का पांचवां आयाम बनने के लिए तैयार है, दुनिया भर के देश साइबर युद्ध के खतरे का सामना करने की तैयारी में व्यस्त हैं जहां हमलावर गुप्त रहते हैं।

- गुमनामी शायद साइबर हमले से जुड़ा सबसे बड़ा फायदा है।

- साइबर हथियार एक बौद्धिक संपदा (आईपी) है जिसका उपयोग शांतिकाल और युद्धकाल में किया जा सकता है। ये हथियार काफी हद तक जीरो डे के कारनामों और कमजोरियों पर निर्भर हैं और इनकी शेल्फ लाइफ सीमित है।

साइबर जासूसी

इन अवैध शोषण विधियों का उपयोग सैन्य, राजनीतिक या वित्तीय लाभ के लिए प्रतिद्वंद्वी संस्थानों या व्यक्तियों से वर्गीकृत जानकारी चुराने या प्राप्त करने के लिए नेटवर्क, सॉफ्टवेयर, कंप्यूटर या इंटरनेट को अक्षम करने के लिए किया जाता है। साइबर जासूसी के मामले काफी आम होते जा रहे हैं, जिसमें सरकारी और निजी दोनों उद्यमों की वेबसाइटों और नेटवर्कों से हजारों मेगाबाइट डेटा और लाखों की बौद्धिक संपदा के चोरी होने की नियमित रिपोर्टें सामने आ रही हैं।

तोड़-फोड़

- इसके सबसे गंभीर निहितार्थ हैं और इसमें डिस्ट्रीब्यूटेड डिनायल ऑफ सर्विस (डीडीओएस), डेटा को नष्ट करना और मैलवेयर और लॉजिक बमों को सम्मिलित करना शामिल है। इसमें युद्ध में युद्धक्षेत्र की तैयारी के लिए की जाने वाली कार्रवाइयां भी शामिल हैं। सैन्य और वित्तीय कंप्यूटर सिस्टम सामान्य संचालन और उपकरणों, जैसे संचार, ईंधन, बिजली और परिवहन बुनियादी ढांचे के विघटन के जोखिम में हैं। इंडियन कंप्यूटर इमरजेंसी रिस्पांस टीम (CERT-ln) की एक रिपोर्ट के अनुसार, भारत में देखी गई साइबर घटनाएं 2014 में 44,679 से बढ़कर 2017 में 53,081 हो गईं।

साइबर अपराध और साइबर आतंकवाद के तरीके

हैकिंग

हैकिंग एक कंप्यूटर सिस्टम या कंप्यूटर के अंदर एक निजी नेटवर्क का शोषण करने का एक प्रयास है। सीधे शब्दों में कहें तो, यह किसी अवैध उद्देश्य के लिए कंप्यूटर नेटवर्क सुरक्षा प्रणालियों तक अनधिकृत पहुंच या नियंत्रण है।

वायरस

यह एक दुर्भावनापूर्ण प्रोग्राम है जहां यह स्वयं की प्रतिकृति बनाता है और इसका उद्देश्य केवल कंप्यूटर को नष्ट करना है। वायरस का अंतिम लक्ष्य यह सुनिश्चित करना है कि पीड़ित का कंप्यूटर कभी भी ठीक से या बिल्कुल भी काम नहीं कर पाएगा।

ट्रोजन

ट्रोजन सभी खतरों में से सबसे जटिल खतरों में से एक है। इसमें खुद को एंटीवायरस पहचान से छिपाने और आपके बैंक खाते से समझौता करने के लिए महत्वपूर्ण बैंकिंग डेटा चुराने की क्षमता है। यदि ट्रोजन वास्तव में शक्तिशाली है, तो यह आपकी संपूर्ण सुरक्षा प्रणाली पर भी कब्ज़ा कर सकता है।

कंप्यूटर कीड़े

कंप्यूटर वर्म एक प्रकार का मैलवेयर है जो अपनी प्रतियां एक कंप्यूटर से दूसरे कंप्यूटर में फैलाता है। एक कीड़ा बिना किसी मानवीय संपर्क के अपनी प्रतिकृति बना सकता है। उदाहरण के लिए, स्टक्सनेट।

सेवा की मनाई

डिनायल-ऑफ-सर्विस (DoS) एक ऐसा हमला है जिसका लक्ष्य वैध उपयोगकर्ताओं को ऑनलाइन सेवाओं से वंचित करना है। यह नेटवर्क या सर्वर पर बेकार और अमान्य प्रमाणीकरण अनुरोधों को भरकर किया जाता है जो अंततः पूरे नेटवर्क को बंद कर देता है, जिसके परिणामस्वरूप कोई कनेक्टिविटी नहीं होती है। इसके परिणामस्वरूप, उपयोगकर्ताओं को किसी सेवा का उपयोग करने से रोका जाता है।

फ़िशिंग

एक नकली वेबसाइट जो लगभग वास्तविक वेबसाइट की तरह दिखने के लिए डिज़ाइन की गई है, फ़िशिंग हमले का एक रूप है। इस हमले का उद्देश्य उपयोगकर्ता को नकली लॉगिन फॉर्म में अपना उपयोगकर्ता नाम और पासवर्ड दर्ज करने के लिए प्रेरित करना है जो पीड़ित की पहचान चुराने के उद्देश्य से होता है।

ईमेल संबंधी हमले

ईमेल का उपयोग करके किए गए अपराध साइबर स्पेस के लिए बड़ा खतरा हैं। अफवाहें फैलाना, गलत जानकारी से लोगों को लुभाना, धमकियां जारी करना और मानहानिकारक संदेश भेजना आदि कुछ प्रकार के ईमेल संबंधी हमले हैं।

सोशल इंजीनियरिंग हमले

किसी व्यक्ति की विश्वास करने की स्वाभाविक प्रवृत्ति का शोषण करके और/या किसी व्यक्ति की भावनात्मक प्रतिक्रिया का शोषण करके कंप्यूटर उपयोगकर्ताओं को कंप्यूटर सुरक्षा या निजी जानकारी, जैसे पासवर्ड, ईमेल पते आदि प्रकट करने के लिए धोखा देना।

व्हेल के शिकार

व्हेलिंग हमला आमतौर पर दुर्भावनापूर्ण कारणों से किसी कंपनी से वित्तीय जानकारी या कर्मचारियों के बारे में व्यक्तिगत विवरण जैसी संवेदनशील जानकारी चुराने का एक लक्षित प्रयास है। विशिष्ट फ़िशिंग हमलों के सापेक्ष लक्ष्यों के आकार के कारण इसे “व्हेलिंग” कहा जाता है, कंपनी के भीतर उनके अधिकार और पहुंच के कारण “व्हेल” को सावधानीपूर्वक चुना जाता है।

एन्क्रिप्टेड संदेश

आतंकवादी, कट्टरपंथी, विद्रोही, विद्रोही आदि उस डेटा को छुपाने के लिए एन्क्रिप्शन का उपयोग करते हैं जिसे वे संग्रहीत या संचार करना चाहते हैं। एन्क्रिप्टेड संदेशों को डिक्रिप्ट करना उतना आसान काम नहीं है।

आईपी स्पूफ़िंग

आईपी स्पूफिंग का तात्पर्य नकली इंटरनेट प्रोटोकॉल (आईपी) पते के माध्यम से कनेक्शन अपहरण से है। आईपी स्पूफिंग एक कंप्यूटर आईपी पते को छिपाने की क्रिया है ताकि ऐसा लगे कि यह प्रामाणिक है। इस मुखौटा प्रक्रिया के दौरान, नकली आईपी पता एक ऐसा आईपी पता भेजता है जो प्रामाणिक और विश्वसनीय प्रतीत होता है।

स्किमिंग

स्किमिंग क्रेडिट कार्ड और डेबिट कार्ड पर मौजूद चुंबकीय पट्टियों से जानकारी की अवैध नकल है। कार्ड स्किमिंग को फ़िशिंग घोटाले का अधिक प्रत्यक्ष संस्करण माना जाता है। स्किम कार्ड रखने वाले स्टोर क्लर्क ग्राहकों से अपने कार्ड को एक से अधिक बार स्वाइप करवाकर या कार्ड को स्टोर के भीतर किसी अन्य स्थान पर ले जाकर ऐसा कर सकते हैं। कार्ड स्किमिंग तब भी हो सकती है जब कोई अपराधी कार्ड स्कीमर से एटीएम में हेराफेरी करता है। कार्ड स्किमिंग का अंतिम परिणाम डेबिट और क्रेडिट कार्ड की अवैध नकल की तकनीक के माध्यम से वित्त तक अनधिकृत पहुंच है।

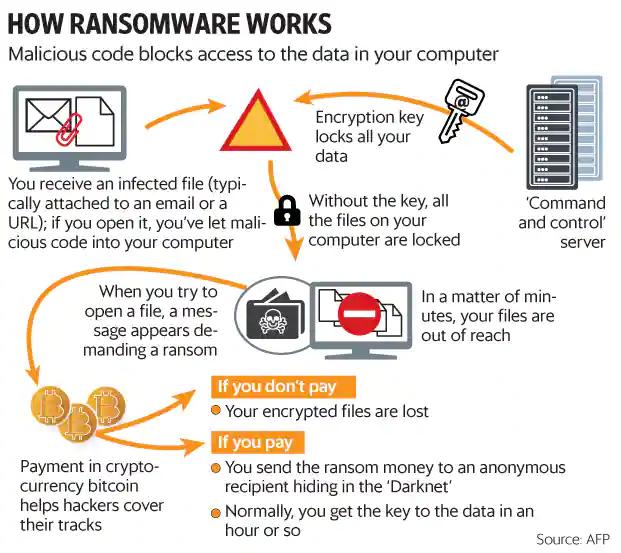

रैंसमवेयर

रैनसमवेयर दुर्भावनापूर्ण सॉफ़्टवेयर का एक रूप है जो आपके कंप्यूटर पर फ़ाइलों को लॉक कर देता है, उन्हें एन्क्रिप्ट करता है, और मांग करता है कि आप अपनी फ़ाइलों को वापस पाने के लिए भुगतान करें। दुनिया ने 2017 में कई बड़े रैंसमवेयर हमले देखे हैं, जिनमें वाना डिक्रिप्टर, या वानाक्राई और पेट्या उल्लेखनीय हैं।

WannaCry रैंसमवेयर का एक रूप है जो माइक्रोसॉफ्ट के विंडोज ऑपरेटिंग सिस्टम को प्रभावित करता है। जब कोई सिस्टम संक्रमित होता है, तो एक पॉप अप विंडो प्रकट होती है, जो आपको तीन दिनों के भीतर अपनी सभी फ़ाइलों को पुनर्प्राप्त करने के लिए भुगतान करने के लिए कहती है, विंडो के बाईं ओर एक उलटी गिनती घड़ी के साथ। इसमें कहा गया है कि यदि आप उस समय के भीतर भुगतान करने में विफल रहते हैं, तो शुल्क दोगुना हो जाएगा, और यदि आप सात दिनों के भीतर भुगतान नहीं करते हैं, तो आप हमेशा के लिए फ़ाइलें खो देंगे। भुगतान केवल बिटकॉइन से स्वीकार किया जाता है।

सपोशी मैलवेयर

यह एक नया मैलवेयर है जो इलेक्ट्रॉनिक उपकरणों पर कब्जा कर सकता है और उन्हें डिस्ट्रीब्यूटेड डिनायल ऑफ सर्विस (डीडीओएस) हमलों के लिए उपयोग कर सकता है। यह इलेक्ट्रॉनिक उपकरणों को अपने कब्जे में लेने और उन्हें बॉट (मैलवेयर द्वारा कब्जे में लिया गया उपकरण) में बदलने में सक्षम है, जिसका उपयोग किसी भी उद्देश्य के लिए किया जा सकता है, जिसमें DDoS हमले भी शामिल हैं, जो पर्याप्त मारक क्षमता के साथ पूरे उद्योगों को पंगु बना सकते हैं।

लोकप्रिय साइबर-हमला उपकरण

| औजार | विवरण |

|---|---|

| स्पाइवेयर | मैलवेयर जिसे पीड़ित के कंप्यूटर की जासूसी करने के लिए डिज़ाइन किया गया है। |

| डरानेवाला | यह कुछ ऐसा है जो आपके सिस्टम में डाला जाता है और तुरंत आपको सूचित करता है कि आपको सैकड़ों संक्रमण हैं, जो वास्तव में आपके पास नहीं हैं, ताकि आपको फर्जी एंटी-मैलवेयर खरीदने के लिए धोखा दिया जा सके। |

| keylogger | यह आपके कीबोर्ड पर किए गए प्रत्येक कीस्ट्रोक का रिकॉर्ड रखता है। |

| ADWARE | यह एक प्रकार का खतरा है जहां आपका कंप्यूटर बहुत सारे विज्ञापन निकालना शुरू कर देगा। |

| पीछे का दरवाजा | यह विधि का एक रूप है जहां एक बार जब कोई सिस्टम इस विधि की चपेट में आ जाता है, तो हमलावर सभी नियमित प्रमाणीकरण सेवाओं को बायपास करने में सक्षम हो जाएगा। |

| बॉटनेट | इसे बॉटनेट संक्रमण के माध्यम से सभी कंप्यूटर बॉट का नियंत्रण लेने के लिए बॉटमास्टर द्वारा स्थापित किया गया है। |

| ड्रॉपर | इसे कंप्यूटर में डालने और हमलावर के लिए मैलवेयर या बैकडोर जैसी कुछ उपयोगी चीज़ें इंस्टॉल करने के लिए डिज़ाइन किया गया है। |

| कुकीज़ | यह अधिकांश वेबसाइटों द्वारा आपके कंप्यूटर में कुछ संग्रहीत करने के लिए उपयोग की जाने वाली चीज़ है। |

| ब्लूस्नार्फिंग | ब्लूटूथ सक्षम डिवाइस से व्यक्तिगत डेटा, विशेष रूप से कैलेंडर और संपर्क जानकारी चुराने का कार्य। |

| ब्लूजैकिंग | यह आपके ब्लूटूथ डिवाइस से कनेक्ट होगा और दूसरे ब्लूटूथ डिवाइस पर कुछ संदेश भेजेगा। |

| DDoS | एक ही सर्वर पर लाखों ट्रैफ़िक भेजने के लिए सिस्टम को कुछ सुरक्षा सुविधाओं के साथ बंद कर दिया जाता है ताकि वे अपना डेटा चोरी कर सकें। |

| वायरस दस्तावेज़ | आज वायरस दस्तावेज़ फ़ाइल के साथ-साथ विशेष रूप से पीडीएफ दस्तावेज़ों के माध्यम से भी फैल सकता है। |

| चूहेदानी | यह आपके वेब ब्राउज़र को किसी विशेष वेबसाइट पर ही फँसा देगा। यदि आप कोई अन्य वेबसाइट टाइप करने का प्रयास करते हैं, तो यह स्वचालित रूप से आपको वापस रीडायरेक्ट कर देगी। |

| एसक्यूएल इंजेक्षन | यह एक ऐसी वेबसाइट को संक्रमित करने के बारे में है जो इस हमले के प्रति संवेदनशील है। यह डेटाबेस तक अनधिकृत पहुंच प्राप्त कर लेगा और हमलावर डेटाबेस में संग्रहीत सभी मूल्यवान जानकारी पुनः प्राप्त कर सकता है। |

| बॉटनेट | बॉटनेट एक ऐसी चीज़ है जिसे बॉटनेट संक्रमण के माध्यम से सभी कंप्यूटर बॉट पर नियंत्रण लेने के लिए बॉटमास्टर द्वारा स्थापित किया जाता है। इस धमकी का परिणाम यह होगा कि पीड़ित का कंप्यूटर, जो कि बॉट है, का उपयोग DDoS जैसे बड़े पैमाने पर हमले के लिए किया जाएगा। |

| क्राइमवेयर | क्राइमवेयर मैलवेयर का एक रूप है जहां यह कंप्यूटर अपराध करने के लिए आपके कंप्यूटर को नियंत्रित करता है। हैकर स्वयं अपराध करने के बजाय, आपको अपराध करने का आदेश देने के लिए एक ट्रोजन या जो भी मैलवेयर कहा जाता है, उसे प्लांट कर देता है। |

भारत की साइबर सुरक्षा के लिए चुनौतियाँ

महत्वपूर्ण बुनियादी ढांचे को प्राथमिकता देने और उसकी सुरक्षा करने की आवश्यकता है। भारत में, बिजली, जल आपूर्ति, संचार, परिवहन, रक्षा और वित्त के क्षेत्र राष्ट्रीय सुरक्षा के महत्वपूर्ण घटक हैं। आईटी अधिनियम में निर्धारित उचित उपाय करके इन्हें संरक्षित करने की आवश्यकता है। खतरों, यानी विनाशकारी कार्रवाइयों या साइबर शोषण से बचाव के कदम आक्रामक कार्रवाई पर शोध का आधार बनेंगे। विद्युत ऊर्जा प्रणाली सर्वोच्च प्राथमिकता की पात्र है। हालाँकि किसी हमले के जोखिम को कम किया जा सकता है, लेकिन यह मान लेना अवास्तविक होगा कि किसी हमले को रोका जा सकता है। इससे यह निष्कर्ष निकलता है कि रोकथाम, अलगाव, प्रभाव को कम करना, बैकअप सिस्टम और पुनर्सक्रियन क्षमता निर्माण के क्षेत्र हैं। चूँकि महत्वपूर्ण बुनियादी ढाँचा सार्वजनिक और निजी दोनों डोमेन तक फैला हुआ है,

महत्वपूर्ण बुनियादी ढांचे की कमजोरियां और सूचना बुनियादी ढांचे पर उनकी निर्भरता उन्हें राज्यों के साथ-साथ आतंकवादियों के लिए उनके द्वारा वितरित महत्वपूर्ण सेवाओं या कार्यों को बाधित करने का एक आसान और स्पष्ट लक्ष्य बनाती है। इस प्रकार के हमले, जो दुनिया भर में बढ़ रहे हैं, ने अंतरराष्ट्रीय समुदाय के सभी सदस्यों के नीति निर्माण तंत्र के विचारों को काफी हद तक बदल दिया है कि कैसे अपनी आबादी, सूचना प्रणाली, महत्वपूर्ण बुनियादी ढांचे और साइबरस्पेस को वैश्विक कॉमन्स के रूप में सुरक्षित और संरक्षित किया जाए। , साइबर या भौतिक क्षेत्र में प्रकट होने वाले किसी भी अप्रत्याशित हमले से। महत्वपूर्ण बुनियादी ढांचे पर सफल हमले प्रत्यक्ष या अप्रत्यक्ष रूप से बड़े पैमाने पर हताहत हो सकते हैं या गंभीर आर्थिक प्रभाव डाल सकते हैं, जिससे जनता का महत्वपूर्ण ध्यान आकर्षित हो सकता है या असंतोष हो सकता है।

नाजूक आधारभूत श्रंचना

भारत में महत्वपूर्ण बुनियादी ढांचे में, इलेक्ट्रॉनिक्स और सूचना प्रौद्योगिकी विभाग (जीओआई) ने रक्षा, वित्त, ऊर्जा, परिवहन और दूरसंचार को महत्वपूर्ण क्षेत्रों के रूप में पहचाना था। भारत के सीएलएल की सुरक्षा के लिए एक नामित नोडल एजेंसी-नेशनल क्रिटिकल इंफॉर्मेशन इंफ्रास्ट्रक्चर प्रोटेक्शन सेंटर (एनसीआईआईपीसी) की स्थापना के साथ, जिन क्षेत्रों को एजेंसी के तत्वावधान में रखा गया था वे हैं बिजली और ऊर्जा (तेल और गैस, बिजली, औद्योगिक) नियंत्रण प्रणालियाँ, आदि), बैंकिंग, वित्तीय सेवाएँ और बीमा, आईसीटी, परिवहन (वायु, सतह [रेल और सड़क] और पानी) और ई-गवर्नेंस और रणनीतिक सार्वजनिक उद्यम। इन क्षेत्रों को आगे स्वतंत्र व्यवसाय या औद्योगिक कार्यों में विभाजित किया जा सकता है। उदाहरण के लिए, परिवहन के मामले में: विमानन, शिपिंग, सड़क और रेल प्राथमिक घटक हैं। इसी प्रकार, सेवाओं का उपविभाजन, ऐसे दूरसंचार में लैंडलाइन वॉयस सेवाएं, मोबाइल वॉयस सेवा और ब्रॉडबैंड केबल सेवाएं हैं। परिप्रेक्ष्य में सीएल सेक्टर और सेक्टर-वार विवरण दिया गया है।

| क्षेत्र | नाजूक आधारभूत श्रंचना |

|---|---|

| यातायात | नागरिक उड्डयन रेलवे शिपिंग |

| शक्ति और ऊर्जा | थर्मल पावर हाइड्रोइलेक्ट्रिक पावर परमाणु ऊर्जा पेट्रोलियम/प्राकृतिक गैस पावर ग्रिड रिफाइनरियां |

| सूचना व संचार तकनीक | पब्लिक स्विच्ड टेलीफोन नेटवर्क (पीएसटीएन) सैटेलाइट कम्युनिकेशन नेटवर्क बैकबोन मोबाइल टेलीफोनी ब्रॉडकास्टिंग |

| बैंकिंग, वित्तीय सेवाएँ और बीमा | भारतीय रिज़र्व बैंक स्टॉक एक्सचेंज बैंकिंग क्लियरिंग हाउस भुगतान गेटवे |

| ई-गवर्नेंस और रणनीतिक सार्वजनिक उद्यम | एनआईसी ई-गवर्नेंस इंफ्रास्ट्रक्चर |

भारत का महत्वपूर्ण बुनियादी ढांचा

महत्वपूर्ण सूचना अवसंरचना (सीएलएल)

महत्वपूर्ण सूचना अवसंरचना आम तौर पर संदर्भित होती है: सूचना और संचार प्रौद्योगिकी प्रणालियाँ जो राष्ट्रीय और अंतर्राष्ट्रीय महत्वपूर्ण अवसंरचना के संचालन के लिए आवश्यक हैं। कुछ उदाहरणों में शामिल हैं:

- दूरसंचार नेटवर्क;

- यातायात;

- वित्तीय सेवाएं; और

- औद्योगिक नियंत्रण प्रणाली/स्काडा (पर्यवेक्षी,

नियंत्रण और डेटा अधिग्रहण) का उपयोग ऊर्जा उत्पादन और वितरण, रासायनिक विनिर्माण और शोधन प्रक्रियाओं का प्रबंधन करने के लिए किया जाता है।

महत्वपूर्ण सूचना अवसंरचना संचार या सूचना सेवा है जिसकी उपलब्धता, विश्वसनीयता और लचीलापन आधुनिक अर्थव्यवस्था, सुरक्षा और अन्य आवश्यक सामाजिक मूल्यों के कामकाज के लिए आवश्यक है। बिजली वितरण से लेकर परिवहन और वित्त से लेकर शासन तक अन्य महत्वपूर्ण बुनियादी ढांचे के कामकाज का समर्थन करने के लिए सीएलआई की आवश्यकता है।

आईटी (संशोधन) अधिनियम, 2008 की धारा 70 (सूचना प्रौद्योगिकी मंत्रालय, भारत सरकार) सीएलएल को “कंप्यूटर संसाधन, जिसके अक्षम होने या नष्ट होने से राष्ट्रीय सुरक्षा, अर्थव्यवस्था, सार्वजनिक स्वास्थ्य या सुरक्षा पर दुर्बल प्रभाव पड़ेगा” के रूप में वर्णित करती है। ।”

साइबर सुरक्षा उपाय

सूचना प्रौद्योगिकी अधिनियम, 2000

इस अधिनियम का उद्देश्य भारत में ई-कॉमर्स के लिए कानूनी बुनियादी ढांचा प्रदान करना है। सूचना प्रौद्योगिकी अधिनियम, 2000 का उद्देश्य कानूनी ढांचा प्रदान करना भी है ताकि सभी इलेक्ट्रॉनिक रिकॉर्ड और इलेक्ट्रॉनिक माध्यमों से की जाने वाली अन्य गतिविधियों को कानूनी पवित्रता प्रदान की जा सके। अधिनियम में कहा गया है कि जब तक अन्यथा सहमति न हो, अनुबंध की स्वीकृति संचार के इलेक्ट्रॉनिक माध्यमों द्वारा व्यक्त की जा सकती है और इसकी कानूनी वैधता और प्रवर्तनीयता होगी। आईटी अधिनियम के लक्ष्य और उद्देश्य इस प्रकार हैं:

- ई-कॉमर्स की सुविधा के लिए भारत में मौजूदा कानूनों में उपयुक्त संशोधन करना।

- इलेक्ट्रॉनिक रिकॉर्ड और डिजिटल हस्ताक्षरों को कानूनी मान्यता प्रदान करना।

- इलेक्ट्रॉनिक डेटा इंटरचेंज (ईडीआई) और इलेक्ट्रॉनिक संचार के अन्य माध्यमों से किए गए लेनदेन को कानूनी मान्यता प्रदान करना।

- ई-गवर्नेंस को सुविधाजनक बनाना और सरकारी कार्यालयों और एजेंसियों में इलेक्ट्रॉनिक रिकॉर्ड और डिजिटल हस्ताक्षर के उपयोग और स्वीकृति को प्रोत्साहित करना।

- दस्तावेजों और कागज आधारित लेनदेन से संबंधित अपराधों से निपटने वाले विभिन्न प्रावधानों में आवश्यक परिवर्तन प्रदान करने के लिए भारतीय दंड संहिता, 1860 और भारतीय साक्ष्य अधिनियम, 1872 में परिणामी संशोधन करना।

- वित्तीय संस्थानों के बीच इलेक्ट्रॉनिक फंड हस्तांतरण की सुविधा के लिए भारतीय रिजर्व बैंक अधिनियम, 1934 में संशोधन करना।

- संयुक्त राष्ट्र अंतर्राष्ट्रीय व्यापार कानून आयोग (यूएनसीआईटीआरएएल) द्वारा अपनाए गए इलेक्ट्रॉनिक कॉमर्स पर मॉडल कानून के अनुरूप कानून बनाना।

- यह साइबर अपराधों के लिए न्याय वितरण प्रणाली की रूपरेखा प्रस्तुत करता है।

- यह एक नए खंड में परिभाषित करता है कि साइबर कैफे कोई भी सुविधा है जहां से किसी भी व्यक्ति द्वारा व्यवसाय के सामान्य पाठ्यक्रम में जनता के सदस्यों को इंटरनेट तक पहुंच की पेशकश की जाती है।

- यह साइबर विनियम सलाहकार समिति के गठन का प्रावधान करता है।

- यह धारा 81 में एक प्रावधान जोड़ता है, जिसमें कहा गया है कि अधिनियम के प्रावधानों का अत्यधिक प्रभाव होगा। प्रावधान में कहा गया है कि अधिनियम में निहित कोई भी चीज़ किसी भी व्यक्ति को कॉपीराइट अधिनियम, 1957 के तहत प्रदत्त किसी भी अधिकार का प्रयोग करने से नहीं रोकेगी।

सूचना प्रौद्योगिकी संशोधन अधिनियम, 2008

प्रौद्योगिकी, कंप्यूटर और ई-कॉमर्स पर देश का पहला कानून होने के नाते, यह अधिनियम व्यापक बहस, विस्तृत समीक्षा और विस्तृत आलोचना का विषय था, उद्योग के एक पक्ष ने अधिनियम के कुछ वर्गों की आलोचना करते हुए इसे कठोर बताया और अन्य ने इसे कठोर बताया। बहुत पतला और उदार है. कुछ स्पष्ट चूक भी थीं जिसके परिणामस्वरूप जांचकर्ताओं को समय-परीक्षित (डेढ़ शताब्दी पुरानी) भारतीय दंड संहिता पर अधिक भरोसा करना पड़ा। इस प्रकार, लगभग वर्ष 2003-04 से आईटी अधिनियम के लिए एक विस्तृत संशोधन की आवश्यकता महसूस की गई थी।

प्रमुख उद्योग निकायों से परामर्श किया गया और आईटी अधिनियम में कथित खामियों की जांच करने और अन्य देशों के समान कानूनों के साथ इसकी तुलना करने और सिफारिशें सुझाने के लिए सलाहकार समूहों का गठन किया गया। ऐसी सिफारिशों का विश्लेषण किया गया और बाद में इसे एक व्यापक संशोधन अधिनियम के रूप में लिया गया और काफी प्रशासनिक प्रक्रियाओं के बाद, सूचना प्रौद्योगिकी संशोधन अधिनियम 2008 नामक समेकित संशोधन अधिनियमित किया गया।

ITAA की कुछ उल्लेखनीय विशेषताएं इस प्रकार हैं:

- डेटा प्राइवेसी पर फोकस

- सूचना सुरक्षा पर ध्यान केंद्रित करना

- साइबर कैफे की परिभाषा

- इसे अधिक प्रौद्योगिकी तटस्थ बनाने के लिए डिजिटल हस्ताक्षर को इलेक्ट्रॉनिक हस्ताक्षर से बदल दिया गया है

- कॉर्पोरेट द्वारा अपनाई जाने वाली उचित सुरक्षा प्रथाओं को परिभाषित करना।

- मध्यस्थों की भूमिका को पुनः परिभाषित करना

- भारतीय कंप्यूटर आपातकालीन प्रतिक्रिया टीम की भूमिका को पहचानना

- चाइल्ड पोर्नोग्राफी और साइबर आतंकवाद जैसे कुछ अतिरिक्त साइबर अपराधों को शामिल करते हुए एक इंस्पेक्टर को साइबर अपराधों की जांच करने के लिए अधिकृत किया गया है (जैसा कि पहले डीएसपी के खिलाफ था)।

आईटी संशोधन अधिनियम 2008 के दंडात्मक प्रावधान

| अनुभाग | अपराध | दंड |

|---|---|---|

| 65 | कंप्यूटर स्रोत दस्तावेजों के साथ छेड़छाड़। | 3 साल तक की कैद या 2 लाख रुपये का जुर्माना, या दोनों। |

| 66 | सेकंड के अनुसार व्यक्तिगत जानकारी की हैकिंग और गोपनीयता का उल्लंघन। 43 एवं 43ए | 3 साल तक की कैद या 5 लाख रुपये तक का जुर्माना या दोनों |

| 66A के | संचार सेवा आदि के माध्यम से आपत्तिजनक संदेश भेजना। | 3 वर्ष का कारावास एवं जुर्माना। |

| 66बी | चोरी हुए संसाधन या संचार उपकरण को बेईमानी से प्राप्त करना। | 3 वर्ष का कारावास एवं जुर्माना। |

| 66सी एवं डी | चोरी की पहचान | 3 साल तक की कैद और 1 लाख रुपये तक का जुर्माना। |

| 66ई | व्यक्तिगत गोपनीयता का उल्लंघन | 3 साल तक की कैद या 2 लाख रुपये से अधिक का जुर्माना या दोनों। |

| 66F | साइबर आतंकवाद | आजीवन कारावास. |

| 67, 67ए और बी | अश्लील सामग्री को इलेक्ट्रॉनिक रूप/अश्लील साहित्य/बाल अश्लीलता में प्रकाशित या प्रसारित करना | 5/7 वर्ष तक कारावास और 10 लाख रुपये तक जुर्माना। |

| 67सी | मध्यस्थों द्वारा जानकारी को संरक्षित और बनाए रखने में विफलता | 3 साल की कैद और जुर्माना. |

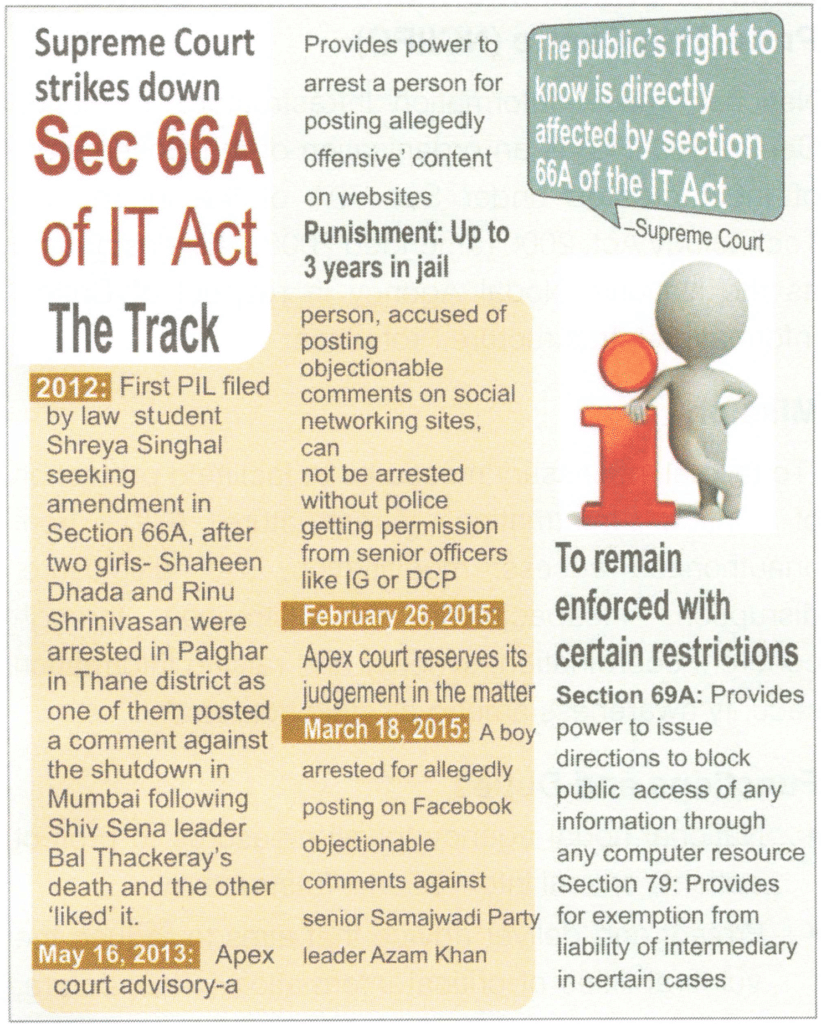

आईटी अधिनियम की धारा 66(ए)।

अधिनियम की धारा 66(ए) कंप्यूटर या अन्य संचार उपकरणों के माध्यम से आपत्तिजनक संदेश भेजने को अपराध मानती है। इस प्रावधान के तहत, कोई भी व्यक्ति जो कंप्यूटर या संचार उपकरण के माध्यम से कोई सूचना भेजता है:

- घोर आक्रामक;

- झूठ, झुंझलाहट, असुविधा, ख़तरा, बाधा, अपमान, चोट, आपराधिक धमकी, शत्रुता, घृणा या दुर्भावना पैदा करने के उद्देश्य से;

- ऐसे संदेशों की उत्पत्ति आदि के बारे में प्राप्तकर्ता को धोखा देने या गुमराह करने के लिए तीन साल तक की कैद और जुर्माने से दंडित किया जाएगा। पिछले कुछ वर्षों में, किसी व्यक्ति द्वारा इंटरनेट पर व्यापक दर्शकों के सामने व्यक्त की गई टिप्पणियों, सूचनाओं को साझा करने या विचारों से संबंधित घटनाओं पर धारा 66 (ए) के तहत आपराधिक दंड लगाया गया है। इससे धारा के दायरे और ऐसे कार्यों पर इसकी प्रयोज्यता पर चर्चा और बहस शुरू हो गई है।

प्रमुख विकास

हाल के दिनों में, राजनेताओं सहित उल्लेखनीय हस्तियों पर निर्देशित सोशल मीडिया पोस्ट के आधार पर धारा 66 (ए) के तहत कुछ गिरफ्तारियां की गईं। इन पर आक्रामक प्रकृति का आरोप लगाया गया था। नवंबर 2012 में, कानून के कथित दुरुपयोग की विभिन्न रिपोर्टें थीं, और लगाए गए दंड को अपराध के अनुपात से अधिक बताया गया था। इसके बाद, असंवैधानिकता के आधार पर इस प्रावधान को चुनौती देते हुए सुप्रीम कोर्ट में एक जनहित याचिका (पीआईएल) दायर की गई। इसे संविधान के अनुच्छेद 19(1)(ए) द्वारा प्रदत्त वाक् एवं अभिव्यक्ति की स्वतंत्रता का हनन बताया गया।

जनहित याचिका

सुप्रीम कोर्ट ने फरवरी, 2015 में अपने समक्ष दायर जनहित याचिका के संबंध में कहा था कि प्रावधान की संवैधानिक वैधता का परीक्षण किया जाएगा। मार्च, 2015 में सुप्रीम कोर्ट ने सूचना प्रौद्योगिकी अधिनियम की धारा 66ए को असंवैधानिक बताते हुए रद्द कर दिया। सुप्रीम कोर्ट ने उस “कठोर” प्रावधान को खारिज कर दिया जिसके कारण इंटरनेट पर “कथित रूप से आपत्तिजनक” समझी जाने वाली सामग्री पोस्ट करने के लिए कई लोगों को गिरफ्तार किया गया था।

साइबर अपीलीय न्यायाधिकरण

सूचना प्रौद्योगिकी अधिनियम, 2000 की धारा 48(1) के तहत साइबर अपीलीय न्यायाधिकरण की स्थापना की गई है। इसमें वही शक्तियां हैं जो नागरिक प्रक्रिया संहिता, 1908 के तहत एक सिविल अदालत में निहित हैं और न्यायाधिकरण प्राकृतिक सिद्धांतों द्वारा निर्देशित है। न्याय। ऐसा माना जाता है कि यह एक विशेष निकाय के रूप में कार्य करेगा जो साइबर धोखाधड़ी के मामलों का निवारण करेगा। 2016 में जारी भारत के नियंत्रक और महालेखा परीक्षक की एक रिपोर्ट के अनुसार, साइबर अपीलीय न्यायाधिकरण ने इसी अवधि के दौरान वेतन पर 27 करोड़ रुपये से अधिक खर्च किए हैं, लेकिन अपने प्राथमिक कार्य को पूरा किए बिना। भारत सरकार ने 2017 में साइबर अपीलीय न्यायाधिकरण का दूरसंचार विवाद निपटान और अपीलीय न्यायाधिकरण के साथ विलय कर दिया।

भारतीय कंप्यूटर आपातकालीन प्रतिक्रिया टीम (सीईआरटी-एलएन)

CERT-ln (भारतीय कंप्यूटर आपातकालीन प्रतिक्रिया टीम) एक सरकार द्वारा अधिदेशित सूचना प्रौद्योगिकी (आईटी) सुरक्षा संगठन है। CERT-ln का उद्देश्य कंप्यूटर सुरक्षा घटनाओं पर प्रतिक्रिया देना, कमजोरियों पर रिपोर्ट करना और पूरे देश में प्रभावी आईटी सुरक्षा प्रथाओं को बढ़ावा देना है।

हाल के सूचना प्रौद्योगिकी संशोधन अधिनियम 2008 में, CERT-ln को साइबर सुरक्षा के क्षेत्र में निम्नलिखित कार्य करने के लिए राष्ट्रीय एजेंसी के रूप में नामित किया गया है:

- साइबर घटनाओं पर सूचना का संग्रहण, विश्लेषण और प्रसार।

- साइबर सुरक्षा घटनाओं का पूर्वानुमान और अलर्ट

- साइबर सुरक्षा घटनाओं से निपटने के लिए आपातकालीन उपाय

- साइबर घटना प्रतिक्रिया गतिविधियों का समन्वय।

- सूचना सुरक्षा प्रथाओं, प्रक्रियाओं, रोकथाम, प्रतिक्रिया और साइबर घटनाओं की रिपोर्टिंग से संबंधित दिशानिर्देश, सलाह, भेद्यता नोट और श्वेत पत्र जारी करें।

- साइबर सुरक्षा से संबंधित ऐसे अन्य कार्य जो निर्धारित किये जा सकते हैं।

भारतीय कंप्यूटर आपातकालीन प्रतिक्रिया टीम (CERT-ln) ने 2015 में साइबर सुरक्षा के लिए मलेशिया, सिंगापुर और जापान में अपने समकक्षों के साथ सहयोग समझौते पर हस्ताक्षर किए हैं। समझौता ज्ञापन (एमओयू) भारत और तीन देशों के बीच सुरक्षा संबंधी घटनाओं का पता लगाने, समाधान और रोकथाम में ज्ञान और अनुभव के आदान-प्रदान के लिए घनिष्ठ सहयोग को बढ़ावा देगा।

CERT-ln 2004 में भारतीय सूचना प्रौद्योगिकी विभाग द्वारा बनाया गया था और उस विभाग के तत्वावधान में संचालित होता है। सूचना प्रौद्योगिकी संशोधन अधिनियम 2008 के प्रावधानों के अनुसार, CERT-ln अधिनियम के प्रशासन की देखरेख के लिए जिम्मेदार है।

वित्तीय क्षेत्र में साइबर सुरक्षा (सीईआरटी-फिन)

सरकार भारत के वित्तीय संस्थानों में साइबर खतरों में वृद्धि से निपटने के लिए एक वित्तीय कंप्यूटर आपातकालीन प्रतिक्रिया टीम (सीईआरटी-फिन) स्थापित करने पर काम कर रही है। यह भारत में शुरू होने वाला पहला क्षेत्रीय सीईआरटी होगा। इस उद्देश्य से एक कार्य समूह का गठन किया गया है।

कार्य समूह की महत्वपूर्ण सिफ़ारिशों को इस प्रकार संक्षेप में प्रस्तुत किया जा सकता है:

- एक नोडल सेक्टोरल सीईआरटी अर्थात; सीईआरटी-फिन वित्तीय क्षेत्र के लिए एक छत्र सीईआरटी के रूप में कार्य करेगा और आईटी अधिनियम और नियमों के अनुसार राष्ट्रीय स्तर पर सीईआरटी-एलएन को रिपोर्ट करेगा।

- प्रत्येक वित्तीय क्षेत्र के नियामकों में और उनके नीचे, प्रमुख वित्तीय संस्थानों में उप-क्षेत्रीय सीईआरटी स्थापित और स्थापित किए जा सकते हैं, जो प्रस्तावित सीईआरटी-फिन को वास्तविक समय के आधार पर जानकारी प्रदान करते हैं।

- CERT-ln के साथ समन्वय में सुचारू कामकाज की सुविधा के लिए, CERT-ln और CERT-Fin के बीच एक समझौता ज्ञापन/कानूनी व्यवस्था स्थापित की जानी चाहिए।

- प्रस्तावित CERT-Fin को CERT-ln के व्यापक अधिदेश को पूरा करने का प्रयास करना चाहिए।

- CERT-Fin एक स्वतंत्र निकाय होना चाहिए जिसे कंपनी अधिनियम, 2013 की धारा 8 के तहत एक गवर्निंग बोर्ड के साथ एक कंपनी के रूप में स्थापित किया जाना चाहिए।

- अन्य बातों के अलावा, रणनीतिक दिशा, प्रदर्शन की समीक्षा और बजट/संसाधनों के आवंटन के लिए सिफारिशें प्रदान करने के लिए एक सलाहकार बोर्ड की स्थापना की जा सकती है।

- सीईआरटी-फिन वित्तीय क्षेत्र की साइबर घटनाओं का विश्लेषण कर सकता है, वित्तीय क्षेत्रों के पैटर्न और बारीकियों को समझ सकता है और सीईआरटी-फिन के लिए बुनियादी कार्यों की परिकल्पना कर सकता है।

- सीईआरटी-फिन को अपनी वेबसाइट पर सूचना के प्रसार के माध्यम से सुरक्षा मुद्दों पर जागरूकता पैदा करनी चाहिए और 24×7 घटना प्रतिक्रिया एफहेल्प डेस्क संचालित करनी चाहिए।

- CERT-Fin को नियामकों/सरकार सहित सभी हितधारकों को वित्तीय क्षेत्र की साइबर सुरक्षा को मजबूत करने के लिए नीतिगत सुझाव देने चाहिए।

- वित्तीय क्षेत्र में साइबर सुरक्षा की आवश्यकताओं को पूरा करने के लिए CERT-Fin को अत्याधुनिक बुनियादी ढांचे से पर्याप्त रूप से सुसज्जित किया जाना चाहिए।

- प्रस्तावित CERT-Fin अत्यधिक कुशल पेशेवरों के साथ सर्वोत्तम उपलब्ध प्रतिभा से सुसज्जित हो सकता है।

राष्ट्रीय सूचना बोर्ड (एनआईबी)

- राष्ट्रीय सूचना बोर्ड (एनआईबी) साइबर सुरक्षा पर भारत की शीर्ष नीति-निर्धारक शाखा है, जिसकी अध्यक्षता राष्ट्रीय सुरक्षा सलाहकार करते हैं। एनआईबी के विचार महत्वपूर्ण हैं क्योंकि राष्ट्रीय कानून प्रवर्तन एजेंसियां दूरसंचार विभाग के साथ दूरसंचार सुरक्षा नीति को लागू करने में निकटता से शामिल होंगी।

राष्ट्रीय संकट प्रबंधन समिति (एनसीएमसी)

- राष्ट्रीय संकट प्रबंधन समिति (एनसीएमसी) का नेतृत्व कैबिनेट सचिव करते हैं। सभी संबंधित मंत्रालयों/विभागों और संगठनों के सचिव समिति के सदस्य हैं। एनसीएमसी आवश्यक समझे जाने पर संकट प्रबंधन समूहों को निर्देश देता है। एनसीएमसी किसी भी मंत्रालय/विभाग/संगठन को संकट की स्थिति से निपटने के लिए आवश्यक विशिष्ट कार्रवाई के लिए निर्देश देता है।

राष्ट्रीय महत्वपूर्ण सूचना अवसंरचना संरक्षण केंद्र (एनसीआईआईपीसी)

नेशनल क्रिटिकल इंफॉर्मेशन इंफ्रास्ट्रक्चर प्रोटेक्शन सेंटर (एनसीआईआईपीसी) भारत सरकार का एक संगठन है जो सूचना प्रौद्योगिकी अधिनियम, 2000 (संशोधित 2008) की धारा 70 ए के तहत बनाया गया है। इसे महत्वपूर्ण सूचना अवसंरचना संरक्षण के संबंध में राष्ट्रीय नोडल एजेंसी के रूप में नामित किया गया है।

उद्देश्य

“सुसंगत समन्वय, तालमेल और सभी हितधारकों के बीच सूचना सुरक्षा जागरूकता बढ़ाने के माध्यम से अनधिकृत पहुंच, संशोधन, उपयोग, प्रकटीकरण, व्यवधान, अक्षमता या व्याकुलता से महत्वपूर्ण सूचना बुनियादी ढांचे (सीएम) की सुरक्षा की सुविधा के लिए सभी आवश्यक उपाय करना।”

कार्य एवं कर्तव्य

- राष्ट्र की महत्वपूर्ण सूचना अवसंरचना की सुरक्षा के सभी उपायों के लिए राष्ट्रीय नोडल एजेंसी।

- सलाह को सुरक्षित रखें और वितरित करें जिसका उद्देश्य साइबर आतंकवाद, साइबर युद्ध और अन्य खतरों के खिलाफ महत्वपूर्ण सूचना बुनियादी ढांचे की कमजोरियों को कम करना है।

- इसे अधिसूचित करने के लिए उपयुक्त सरकार द्वारा अनुमोदन हेतु सभी महत्वपूर्ण सूचना अवसंरचना तत्वों की पहचान करना।

- पहचाने गए महत्वपूर्ण सूचना बुनियादी ढांचे के खिलाफ साइबर सुरक्षा खतरों का जवाब देने के लिए सरकार भर में रणनीतिक नेतृत्व और सामंजस्य प्रदान करें।

- नीति मार्गदर्शन, विशेषज्ञता साझा करने और प्रारंभिक चेतावनी या अलर्ट के लिए स्थितिजन्य जागरूकता के लिए सीएम को राष्ट्रीय स्तर के खतरे का समन्वय, साझा, निगरानी, संग्रह, विश्लेषण और पूर्वानुमान करना।

- महत्वपूर्ण सूचना अवसंरचना की सुरक्षा के संबंध में उपयुक्त योजनाओं के विकास, मानकों को अपनाने, सर्वोत्तम प्रथाओं को साझा करने और खरीद प्रक्रियाओं को परिष्कृत करने में सहायता करना।

- महत्वपूर्ण सूचना अवसंरचना की सुरक्षा के लिए सुरक्षा रणनीतियों, नीतियों, भेद्यता मूल्यांकन और ऑडिटिंग पद्धतियों और उनके प्रसार और कार्यान्वयन के लिए योजनाएं विकसित करना।

- अनुसंधान एवं विकास और संबद्ध गतिविधियों को अंजाम देना, नवीन भविष्य की प्रौद्योगिकी के निर्माण, सहयोग और विकास के लिए धन (सहायता अनुदान सहित) प्रदान करना।

- महत्वपूर्ण सूचना अवसंरचना की सुरक्षा के लिए प्रशिक्षण और जागरूकता कार्यक्रमों का विकास या आयोजन करना और साथ ही ऑडिट और प्रमाणन एजेंसियों का पोषण और विकास करना।

- महत्वपूर्ण सूचना अवसंरचना की सुरक्षा के लिए राष्ट्रीय और अंतर्राष्ट्रीय सहयोग रणनीतियों का विकास और कार्यान्वयन।

- भारतीय कंप्यूटर आपातकालीन प्रतिक्रिया टीम और क्षेत्र के अन्य संबंधित संगठनों के साथ साइबर घटनाओं और हमलों और कमजोरियों से संबंधित अन्य जानकारी का आदान-प्रदान करना।

- महत्वपूर्ण सूचना अवसंरचना के लिए किसी भी खतरे की स्थिति में राष्ट्रीय महत्वपूर्ण सूचना अवसंरचना संरक्षण केंद्र जानकारी मांग सकता है और महत्वपूर्ण सूचना अवसंरचना पर महत्वपूर्ण प्रभाव डालने वाले या सेवारत महत्वपूर्ण क्षेत्रों या व्यक्तियों को निर्देश दे सकता है।

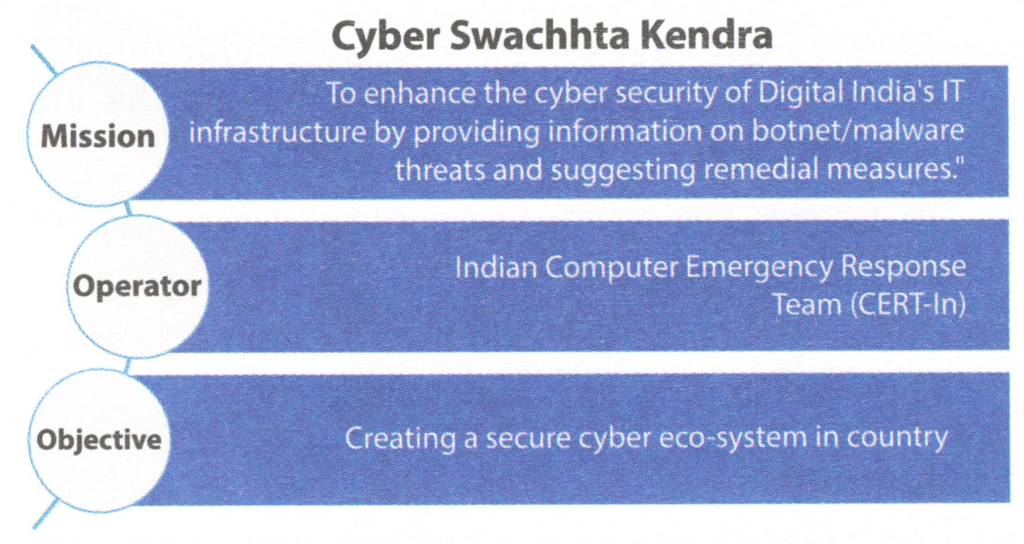

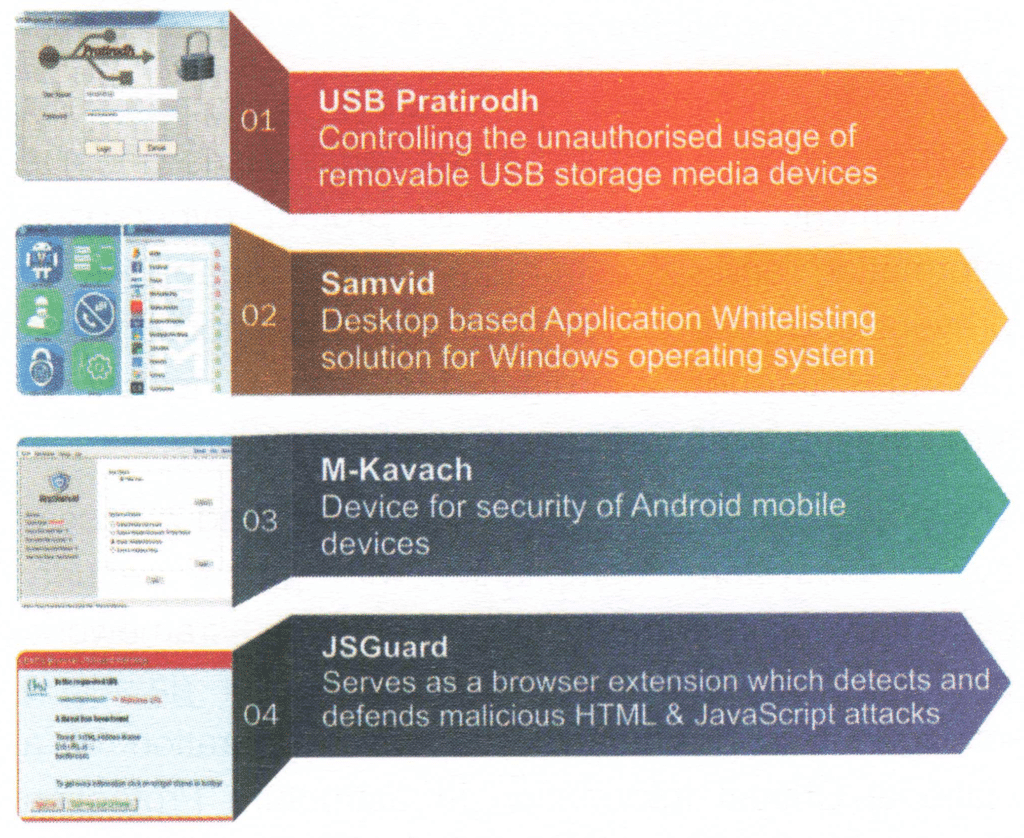

साइबर स्वच्छता केंद्र

साइबर सुरक्षा उल्लंघनों से निपटने और उनकी वृद्धि को रोकने के लिए, कंप्यूटर इमरजेंसी रिस्पांस टीम (सीईआरटी-इन) ने फरवरी 2017 में भारत में साइबर सुरक्षा के लिए एक नया डेस्कटॉप और मोबाइल सुरक्षा समाधान ‘साइबर स्वच्छता केंद्र’ (बॉटनेट क्लीनिंग एंड मैलवेयर एनालिसिस सेंटर) लॉन्च किया।

सीईआरटी-इन द्वारा संचालित यह केंद्र भारत में बॉटनेट संक्रमणों का पता लगाएगा और अंतिम उपयोगकर्ताओं को सूचित करके, सफाई और सुरक्षा प्रणालियों को सक्षम करके आगे के संक्रमणों को रोकेगा। यह बीओटी/मैलवेयर विशेषताओं का विश्लेषण करने, जानकारी प्रदान करने और नागरिकों को बीओटी/मैलवेयर हटाने और नागरिकों के बीच अपने डेटा, कंप्यूटर, मोबाइल फोन और होम राउटर जैसे उपकरणों को सुरक्षित करने के लिए जागरूकता पैदा करने में सक्षम बनाता है।

साइबर स्वच्छता केंद्र भारत में राष्ट्रीय साइबर सुरक्षा नीति के तहत परिकल्पना के अनुसार देश में एक सुरक्षित साइबर पारिस्थितिकी तंत्र बनाने की दिशा में एक कदम है। यह केंद्र इंटरनेट सेवा प्रदाताओं और उत्पाद/एंटीवायरस के साथ निकट समन्वय और सहयोग से संचालित होता है। केंद्र बॉटनेट, मैलवेयर संक्रमण और मैलवेयर संक्रमण को रोकने और उनके कंप्यूटर, सिस्टम और उपकरणों को सुरक्षित करने के लिए उठाए जाने वाले उपायों के बारे में आम उपयोगकर्ताओं के बीच जागरूकता बढ़ाने का प्रयास करता है।

अंतर्राष्ट्रीय सहयोग पहल

सूचना साझा करना और सहयोग 2013 की नीति के तहत एक स्पष्ट रणनीति है। नतीजतन, साइबर अपराध की बढ़ती अंतरराष्ट्रीय प्रकृति के जवाब के रूप में, भारत सरकार ने संयुक्त राज्य अमेरिका, यूरोपीय संघ और मलेशिया जैसे देशों के साथ साइबर सुरक्षा सहयोग में प्रवेश किया है। यूके भारत में प्रस्तावित राष्ट्रीय साइबर अपराध समन्वय केंद्र के विकास में सहायता करने के लिए सहमत हो गया है।

यूएस-इंडिया साइबर रिलेशनशिप फ्रेमवर्क के साझा सिद्धांत राष्ट्रीय सुरक्षा से संबंधित साइबर सुरक्षा मामलों में सरकारों की अग्रणी भूमिका की मान्यता प्रदान करते हैं; साइबर सुरक्षा और साइबर सुरक्षा अनुसंधान और विकास में क्षमता निर्माण में सहयोग के महत्व और साझा प्रतिबद्धता की मान्यता, और महत्वपूर्ण सूचना बुनियादी ढांचे की सुरक्षा और लचीलेपन को मजबूत करने में सहयोग करने की इच्छा।

सहयोग के क्षेत्र अन्य बातों के साथ-साथ प्रदान करते हैं कि दोनों देश साइबर सुरक्षा सर्वोत्तम प्रथाओं को साझा करने और लागू करने, वास्तविक समय के आधार पर साइबर खतरे की जानकारी साझा करने, साइबर खतरों को कम करने के लिए संयुक्त तंत्र विकसित करने, कानून प्रवर्तन एजेंसियों के बीच सहयोग को बढ़ावा देने और उनकी क्षमता में सुधार करने के लिए सहमत हैं। संयुक्त प्रशिक्षण कार्यक्रम, साइबर सुरक्षा अनुसंधान के क्षेत्र में सहयोग को प्रोत्साहित करना और भारत में महत्वपूर्ण इंटरनेट बुनियादी ढांचे को मजबूत करना।